Variasi botnet Mirai secara otomatis menyebar ke perangkat Linux, meskipun perangkat tersebut berada di luar jaringan itu sendiri, untuk menambang cryptocurrency

11 Januari

2024

– 21:42

(diperbarui pada 21:45)

Perangkat Linux berada di garis bidik kategori virus baru, yang menyebar secara otomatis melalui internet dan menambang cryptocurrency untuk menghasilkan keuntungan bagi para penjahat. Dinamakan NoaBot, jaringan kriminal ini telah menyebar sejak Januari tahun lalu, sementara perubahan pada kodenya menunjukkan ketertarikan pihak-pihak yang bertanggung jawab untuk tetap bersembunyi.

Ini hampir merupakan sebuah kontradiksi, seperti yang ditunjukkan oleh peneliti keamanan Akamai yang bertanggung jawab atas penemuan tersebut. NoaBot sendiri merupakan variasi dari botnet Mirai yang dikenal sejak tahun 2016 karena menginfeksi perangkat Linux untuk melakukan serangan penolakan layanan; Namun, sebaliknya, ia menginstal penambang XMRig, yang juga dianalisis secara luas oleh komunitas perlindungan digital, untuk menggunakan sumber daya komputasi guna menghasilkan keuntungan.

Metode penyebarannya juga relatif umum, yaitu perangkat yang terinfeksi mencari perangkat lain di internet, mengawasi penggunaan kata sandi yang lemah dan koneksi yang tidak terlindungi. Namun, munculnya sedikit kecanggihan berakhir di sana, dengan Akamai mengutip metode pengaburan kode dan penambahan pada program asli virus sebagai indikasi bahwa agen yang sedikit lebih terspesialisasi mungkin berada di balik kampanye ini.

Ini disebarluaskan secara massal, namun berhati-hati agar tidak memperburuk jumlah koneksi. Selama setahun terakhir, perangkat yang sengaja tidak dilindungi dan dirancang untuk menangkap serangan – yang dikenal sebagai honeypot – telah diserang hampir 850 kali. Masing-masing koneksi ini, kata Akamai, berhubungan dengan perangkat yang berpotensi terinfeksi, sehingga membantu menyebarkan wabah melalui internet.

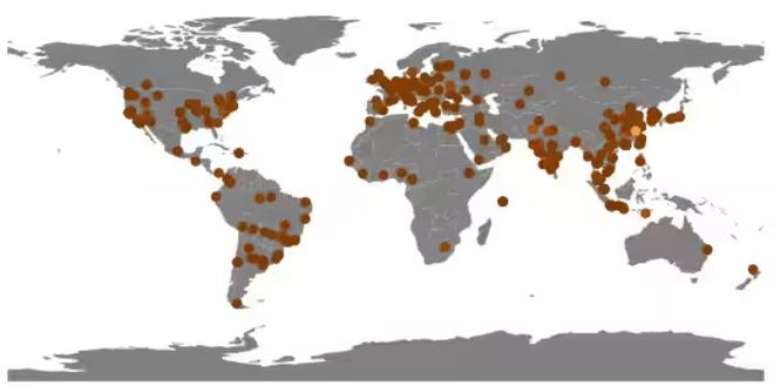

Tiongkok tampaknya menjadi negara dengan jumlah kontaminasi tertinggi, setara dengan sekitar 10% dari total serangan yang dianalisis oleh perusahaan keamanan. Brasil juga masuk dalam daftar sasaran, meskipun Eropa, Timur Tengah, dan Amerika Serikat berada di urutan teratas dalam daftar wilayah yang paling banyak mendeteksi NoaBot.

Virus mempunyai dasar yang diketahui, namun potensinya tersembunyi

Penggunaan botnet Mirai dalam serangan siber yang didistribusikan secara massal sudah umum terjadi setidaknya selama tujuh tahun dan terus meningkat sejak saat itu kode sumber wabah tersebut dirilis ke publik oleh penulisnya. Kemampuan untuk mereplikasi diri berasal dari sana, tetapi NoaBot menarik perhatian karena pekerjaan yang digunakan untuk menyembunyikan asal-usulnya dan, terutama, mereka yang bertanggung jawab atas kampanye tersebut.

Menurut Akamai, kode yang jelas dan upaya penyembunyian asal dilakukan sebelum botnet terungkap. Hal ini termasuk penggunaan perpustakaan kompilasi alternatif dan mengambil tindakan untuk mempersulit rekayasa balik, serta penggunaan folder acak pada sistem yang terkontaminasi, yang juga mempersulit identifikasi infeksi.

Laporan Akamai juga menunjukkan penambahan kemampuan eksploitasi tambahan setelah infeksi awal yang otomatis. Meskipun penipuan berikutnya belum teridentifikasi, NoaBot menciptakan pintu gerbang bagi virus baru untuk mengeksekusi atau menyebar lebih jauh, yang menunjukkan potensi penggunaan yang lebih berbahaya di masa depan.

Penggunaan sumber daya pemrosesan yang berlebihan adalah tanda utama kontaminasi oleh penambang mata uang kripto jenis ini. Sementara itu, untuk menghindari infeksi awal, penting untuk memiliki perangkat yang selalu mutakhir dan terlindungi kata sandi yang aman e protokol keamanan yang diterapkan dengan benar.

Sumber: Akamai

Sedang tren tanpa Canaltech: